Siempre se pregunte si los zapatos máximos pueden definir y eliminar el software máximo. Apple constantemente agrega nuevas reglas de caridad a Mac-Xproct Mac Squitace. Si bien la mayoría de las reglas (firmas) se asignan, los ingenieros de seguridad pueden comprarlas a los nombres generales de su campo agrícola.

En esta edición 9to Tierra de seguridadReconsidero una historia que comenzó en mayo de 2024. Porque creo que depende de esta columna con el tiempo. Esta es tu Mac que puede revelar y eliminarte:

9to -cacacacacacacio Seguridad Seguridad Seguridad Seguridad La seguridad solo se le otorga Mashad, la única plataforma de Apple. Realizar dispositivos Apple y una empresa es seguro para hacerlo. El principal enfoque integral para cierta seguridad y seguridad es editado por EDR, cero y una gestión exclusiva con el moderno Apple Apple anterior MDM. El resultado es una sola plataforma de Apple, que actualmente tiene más de 45,000 organizaciones para millones de dispositivos Apple para el trabajo y el costo. Solicite su amplia solicitud Hoy y me das cuenta de por qué eres todo lo que necesitas para trabajar con Apple.

Alrededor Tierra de seguridad: Un Security Savage es una columna de seguridad semanal en el noveno. Cada semana, Arin Hosul Advertencia a los datos, violar la vulnerabilidad y proporciona las luces en amplias amenazas dentro del equipo de Apple Varuastic proporciona más de 2 mil millones de dispositivos activoss. ✌️

Xprotect, ¿qué reglas reglas, chu?

Xprotect se introdujo en 2009 como parte de MacOS X 10.6 A Snow Lips. Al principio, se lanzó que los usuarios serían revelados y alertas, si se descubriría dañino si se descubre el archivo dañino en el archivo instalado. Sin embargo, el XProtect ha evolucionado recientemente. La recuperación de la eliminación de instrumentos dañinos (MRT), en abril de 2022, la introducción de XPRARTRARTRARTRARTRARTRARS (XPR), que fue responsable de identificar y corregir amenazas a la gente de la gente.

Suite XProtect Suite indica que la firma de la firma se utiliza para identificar el software. Niños En sí mismo ha sido aceptado por un medio generalizado de apertura, que determina los archivos (incluido el malware) en función de características y metabs específicos. ¿Cuánto puede crear una organización o individuo y usar su Apple, incluida su Apple crea y usa su Apple?

Según MacOS 15 Sequoia, Suite XProtect consta de tres componentes principales:

- Susto Programa xprotect Puede determinar el daño causado por el uso de las reglas amarillas al momento de comenzar un programa, cambiar o actualizar sus firmas.

- XPRISTRETERRERRARRARTRART (XPR) El botón puede ser más activo y entregado mediante escaneo regular y se puede eliminar. Estos ocurren en el fondo y tienen poco impacto en la CPU.

- Incluye la última versión de MacOS XProTetBeravicesVice (XBS) que monitorea el comportamiento del sistema en relación con recursos importantes.

Desafortunadamente, Apple utiliza principalmente un esquema de generación nacional común en xpretics, que cruzan los nombres musulmanes. Aunque esto se hace debido a una razón seria, se le dará a los que AHOREANTER MORLOREANTER.

Por ejemplo, algunas reglas de Yarae tienen nombres obvios, como xprotect_pirrrit_girrit_grap, firmando la unidad de la elegibilidad. Sin embargo, en el xprotect, está hecho significativamente de sus reglas ordinarias como xprotect_macosel_2fc5997 y firmas internas, como el xprotectrift_snowecrift_snowecrift_snowecrift. Este es un investigador de seguridad como Té de elefante y Grueso Google.

Fal con Subinel manejará un laboratorios Estatuto en Github Son las firmas ofuscuscuscificadas, que son utilizadas por Apple, utilizadas por los vendedores y se utilizan en los amigables escáneres favoritos, como Vermanoal. Además, Alden lo hizo recientemente Progreso significativo Al comprender cómo XPR a través de las reglas de Yara Alary de sus edificios de módulos.

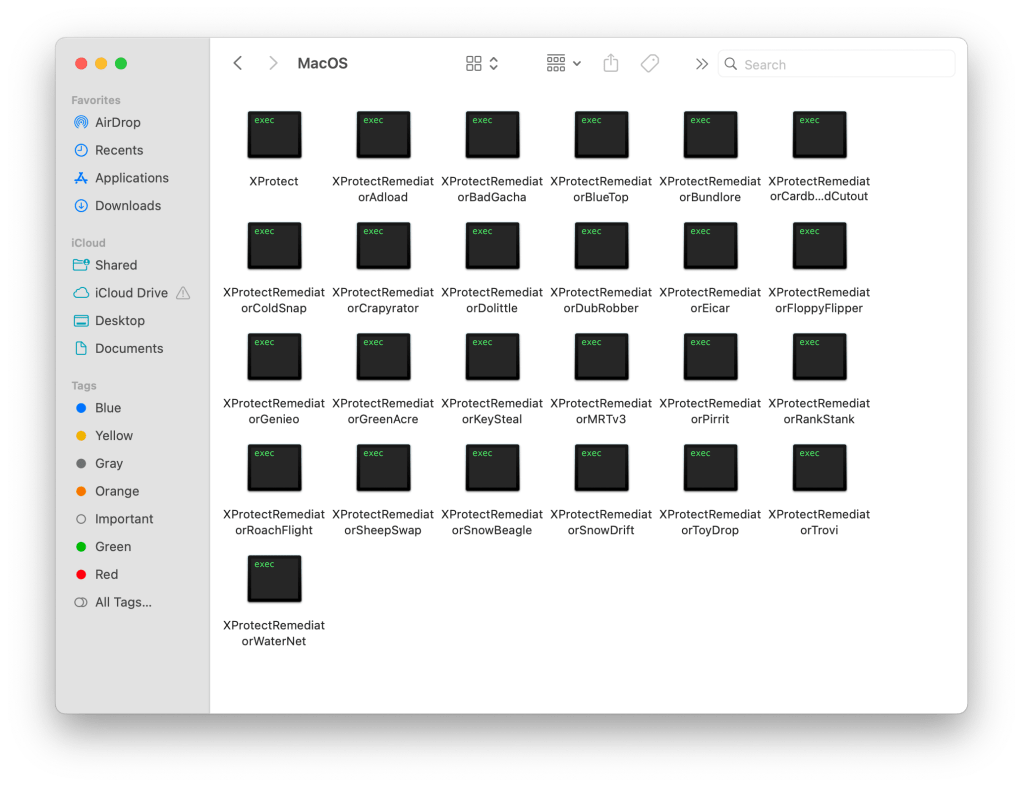

¿Cómo encuentro xproticación en Mac?

XProtection está activa en cada versión de MacOS. También funciona a nivel del sistema, entonces no hay intervención. Las actualizaciones de XProtect también ocurren automáticamente. Aquí lo tienes:

- En Macinhos HD, ir Biblioteca> Apple> Sistema> Biblioteca> Konxitovis

- Desde aquí, puedes bajar de la manera correcta Xprotect

- Luego haga clic Muestra el contenido del paquete

- Expandir Contenido

- Descubrir Macosa

Nota: Los usuarios no deben estar absolutamente en los paquetes XProtection XProtective porque es para revelar amenazas conocidas. Los ataques avanzados o complejos pueden conducir fácilmente. Recomiendo usar herramientas de tercera armada y eliminar el tercer daño.

¿Qué dañino se puede eliminar?

Si bien el XProtect en sí, los Browns pueden revelar amenazas e interrumpir los módulos de escaneo XPR se pueden eliminar. Al mismo tiempo, podemos identificar 14 en la versión actual de XPR (V151) y determinar mantener dañino.

- Broma Antes de actualizar la última actualización regular, la carga de macOS y el paquete de usuario pueden comunicarse con MacOS y usuarios de paquetes.

- Malo: No definido todavía.

- Bluetop: «La campaña de Bleasop Tiroan-Packase, que está cubierta por el inspector de finales de 2023, aparece» dice Alden.

- Bendilla: Nuevo módulo agregado en diciembre de 2024. El nombre de este módulo no es un cambio. Word es una familia de plantas popular de que los sistemas MacOS son el objetivo del objetivo. Muchos terceros pueden determinar la innovación y el tiempo real. Esta no es una amenaza significativa.

- Caronkin: Este módulo difiere tan poco como otros. En lugar de escanear para un tipo específico de dañino, el actor de Cartonksquarteric a través del «gráfico» de creación por la firma y suspensión de software que se detiene antes del sistema.

- Coversnap: «Covsnap está buscando la probabilidad de MacOS MacOS MacOS. Además, también se asoció con los baños de script 3CX». SimpleTea (SimpleTea en Linuxea es una tropa remota de DPR comenzó por Deps.

- Crappor: El croprorator se define como macos.bkdr.activator. Esta campaña dañina es en marzo de 2024, que se «convierte» a usuarios de MacOS en la masa del fondo de escala u otro daño en la escala de MacOS, «Estudio de productos».

- Duberber: Dejar caer la parada y la interpretación de Trojan también, así como el Xcsetse.

- Ey: A Falla Esto está diseñado intencionalmente para ganar escáneres antivirus.

- Floefleep: No definido todavía.

- Gental; Una documentación potencialmente no deseada (PUP). Entonces, esa es tanta página de Wikipedia.

- Greenace: No definido todavía.

- La clave: En 2021, hay un vistazo al primer año de 2021, y la XPRETEET se agregó a XPRETEET en febrero de 2023.

- MRTV3: Este es un conjunto de descubrimientos dañinos y los componentes aclaran la eliminación de sus predecesores de sus predecesores, la herramienta de eliminación dañina (MRT).

- El mayor: No está oculto por ningún motivo. El más antiguo es una unidad MacOS que marca el primer artista en 2016. Los datos del usuario se recopilan en el capítulo del usuario y usan incluso la calificación para que los usuarios transporten las páginas nocivas.

- Tanque: «Esta regla es uno de los hechos de que dice las carreteras a los límites dañinos en el incidente 3CX dice. El tratamiento 3CX del suministro de suministro se alcanzó en Lázaro.

- Redpin: Con una menor confianza, Redpine Deptine, posiblemente respondiendo a los viajes de la operación, uno de los complejos ataques de iPhone en todo momento.

- Roachightligh: No está relacionado con el papel volador y desafortunadamente no especificados por los investigadores.

- Oveja: No definido todavía.

- Searbeam Feat: No definido todavía.

- Bulharudi: Identificado indio Cuenta de espaciado MACCOS.

- Tiydrop: No definido todavía.

- Descubrir: Similar a los mayores, Descubrir Otra lactancia materna es el navegador. Presione los resultados de búsqueda con la actualización, siga el historial e ingrese sus anuncios para buscar.

- Tatnet: No definido todavía.

¡Gracias por leer! Si tiene consejos sobre cuáles son algunos módulos, hágalo en los comentarios o dame un correo electrónico arin@9to5mac.com.

FPerdido en: Twitter / X, Forrado, Trapos

FTC: Utilizamos el ingreso de enlaces atractivos. Más.